Pada DEF CON 32, Vivek Ramachandran dan Jeswin Mathai mempresentasikan topik penting terkait kerentanan dalam Secure Web Gateway (SWG), sistem yang dirancang untuk melindungi aktivitas web dari ancaman keamanan. Meskipun teknologi ini telah ada selama lebih dari satu dekade, serangan yang berhasil menunjukkan bahwa sebagian besar SWG memiliki kelemahan arsitektural mendasar. Artikel ini membahas detail dari serangan tersebut, termasuk metode bypass, serta solusi untuk memperbaiki kelemahan ini.

Apa itu Secure Web Gateway?

SWG adalah alat keamanan siber yang digunakan untuk memantau, menyaring, dan memblokir lalu lintas web yang berbahaya. Fungsinya meliputi:

- Intercept SSL/TLS: Menguraikan lalu lintas terenkripsi untuk memindai ancaman.

- Deteksi Malware: Mendeteksi dan memblokir file berbahaya sebelum sampai ke pengguna.

- Pencegahan Data Loss (DLP): Memblokir pengunggahan data sensitif tanpa izin.

- Pemfilteran URL: Membatasi akses ke situs web yang tidak aman.

Kerentanan Utama dalam SWG

- Ketergantungan pada Lalu Lintas Jaringan

- SWG hanya menganalisis lalu lintas jaringan tanpa memahami konteks aplikasi web, DOM (Document Object Model), atau interaksi pengguna.

- Ini membuat SWG “buta” terhadap perubahan dinamis di browser.

- Batasan Pemrosesan Cloud

- SWG menghadapi batasan file yang dapat dipindai, biasanya hanya file di bawah 15–50 MB.

- File yang lebih besar sering kali dilewatkan, baik secara eksplisit atau dengan kebijakan blokir/izin.

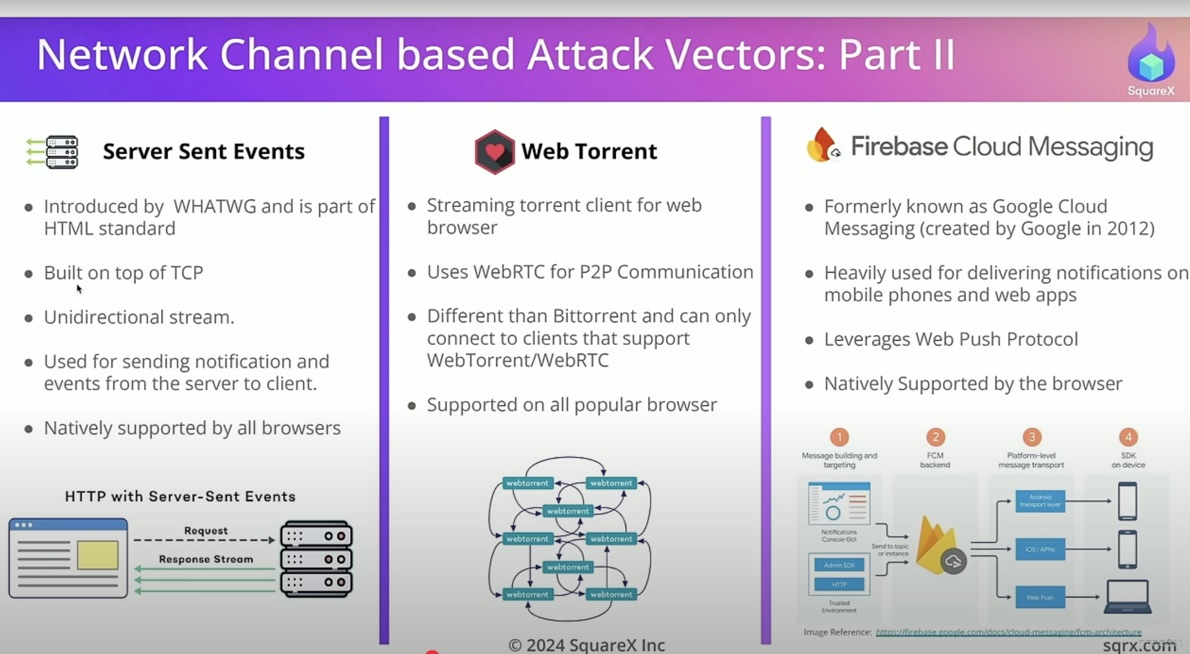

- Protokol yang Tidak Dimonitor

- Protokol modern seperti WebRTC, WebSockets, atau GRPC sering tidak didukung atau tidak dimonitor secara memadai oleh SWG.

Teknik Serangan dan Cara Kerjanya

1. Saluran Tidak Dimonitor (Unmonitored Channels)

Metode:

- Serangan menggunakan protokol seperti WebRTC atau GRPC untuk menyelundupkan file berbahaya.

- Contoh: File ransomware seperti WannaCry dapat ditransfer melalui WebRTC tanpa terdeteksi oleh SWG.

Langkah Praktis:

- Gunakan protokol WebRTC untuk mengirim file.

- Pastikan file dienkripsi agar sulit dideteksi.

2. Hiding in Plain Sight (Menutupi File di Depan Mata)

Metode:

- Malware disisipkan ke dalam file seperti WebAssembly (WASM) atau gambar melalui teknik steganografi.

Langkah Praktis:

- Kompres malware ke format WASM.

- Masukkan payload ke dalam gambar dengan teknik steganografi.

- Aktifkan payload menggunakan JavaScript di sisi klien.

3. Last-Mile Reassembly (Penyusunan Ulang di Sisi Klien)

Metode:

- File besar dipecah menjadi beberapa bagian kecil, dikirim secara terpisah, lalu disusun ulang di browser pengguna.

Langkah Praktis:

- Pisahkan file ke dalam beberapa bagian.

- Kirim bagian-bagian tersebut melalui permintaan jaringan terpisah.

- Susun ulang file menggunakan JavaScript di browser.

Tutorial: Menerapkan dan Menguji Serangan

Menguji Saluran Tidak Dimonitor

- Siapkan server dengan dukungan WebRTC.

- Kirim file malware melalui saluran WebRTC.

- Amati bagaimana SWG gagal mendeteksi transfer tersebut.

Membuat Serangan Last-Mile Reassembly

Pecah File: Gunakan skrip Python untuk membagi file besar menjadi beberapa bagian kecil.

def split_file(file_path, chunk_size):

with open(file_path, ‘rb’) as f:

chunk = f.read(chunk_size)

while chunk:

yield chunk

chunk = f.read(chunk_size)

- Kirim File: Gunakan permintaan HTTP untuk mengirim setiap bagian secara terpisah.

- Susun Ulang di Browser:

- Gunakan JavaScript untuk menggabungkan bagian file.

- Gunakan fungsi blob untuk memicu pengunduhan file utuh.

Menggunakan Teknik Steganografi

Sisipkan malware ke dalam gambar menggunakan alat seperti Steghide.

steghide embed -cf image.png -ef malware.exe

- Ambil file dari gambar menggunakan JavaScript.

- Jalankan payload di sisi klien.

Solusi untuk Mengatasi Kerentanan SWG

- Integrasi Komponen Browser:

- Tambahkan modul keamanan langsung di browser untuk memantau aktivitas DOM dan interaksi pengguna.

- Peningkatan Kemampuan Pemindaian:

- Perluas dukungan pemrosesan untuk format modern seperti WASM dan protokol seperti WebRTC.

- Pemrosesan Lokal:

- Alihkan sebagian pemrosesan dari cloud ke endpoint untuk menangani serangan berbasis klien.

- Peningkatan Enkripsi dan Pemantauan:

- Implementasikan metode analisis enkripsi tingkat lanjut untuk mendeteksi file berbahaya dalam data terenkripsi.

Serangan yang disoroti dalam DEF CON 32 menunjukkan bahwa Secure Web Gateway menghadapi tantangan besar dalam mengimbangi inovasi teknologi dan metode serangan. Dengan memahami kerentanan ini, organisasi dapat mengambil langkah proaktif untuk meningkatkan keamanan jaringan mereka.

Jika Anda tertarik untuk menguji atau memperdalam pembelajaran ini, akses sumber daya dan demo yang tersedia secara open-source di situs browser.security.

Comments are closed